2024年江西省“振兴杯”职业技能大赛信息安全测试员(渗透测试员)赛项 Misc-wp

Misc

0x01 haveflag2

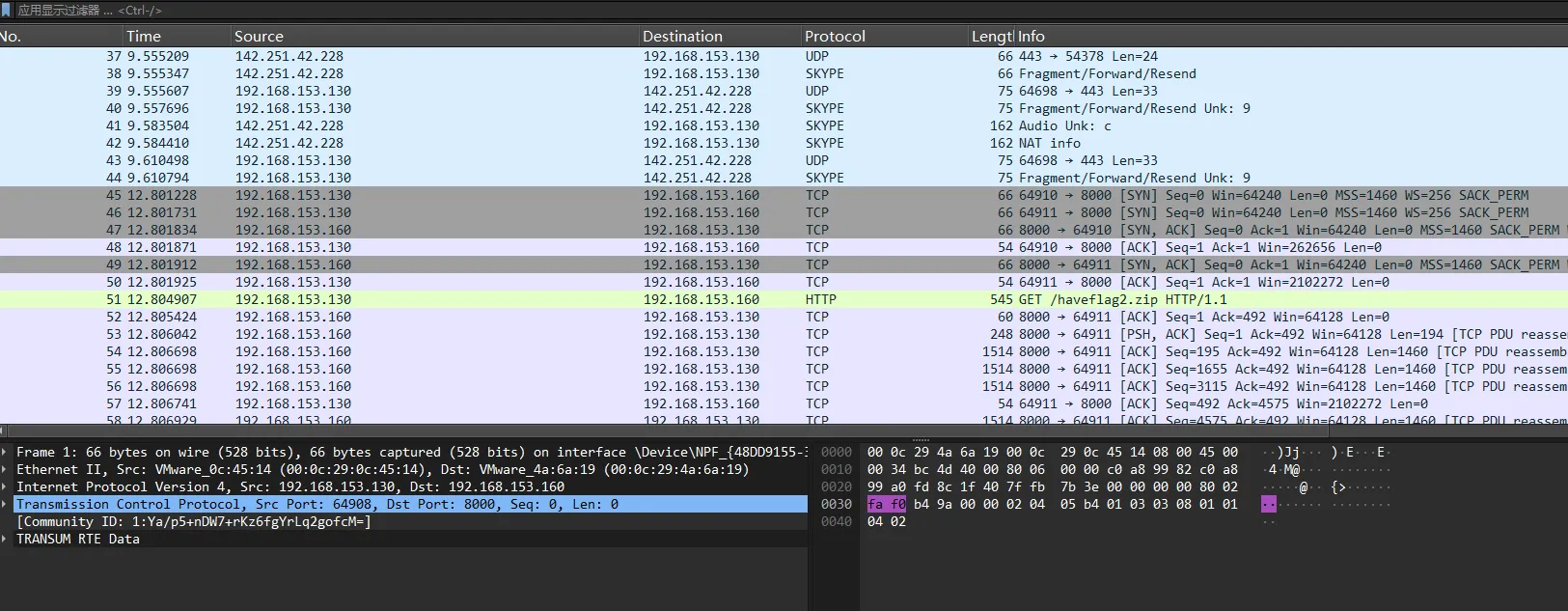

发现http流量中有压缩包,导出http

分析压缩包,无密码解压得到一张图片和一个word文档

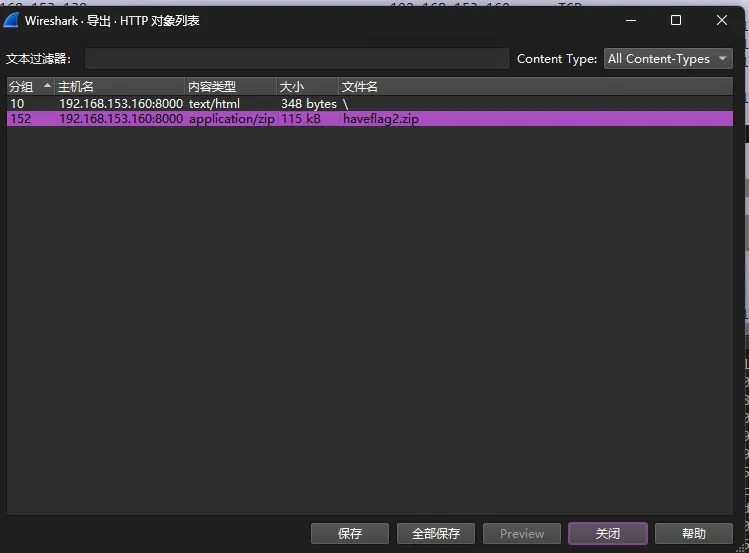

先对文档分析,空白的,全选设置字体为红色得到一串字符

1 | |

word文档分析没有其他东西再转向图片文件分析

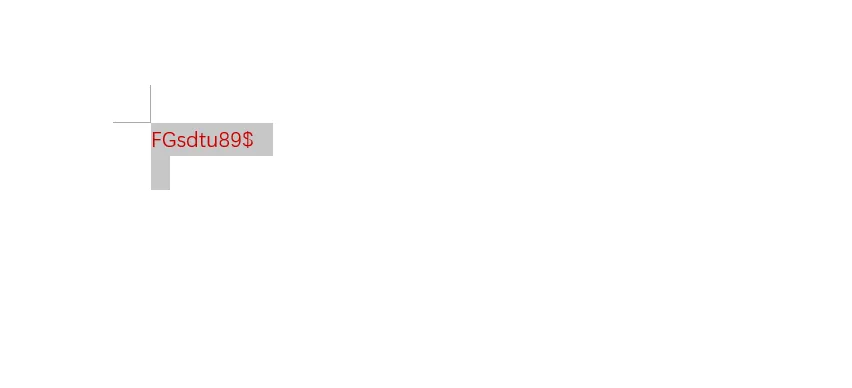

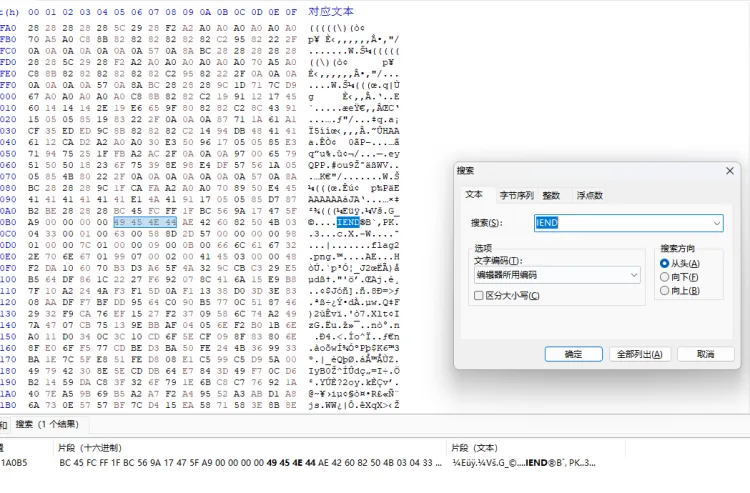

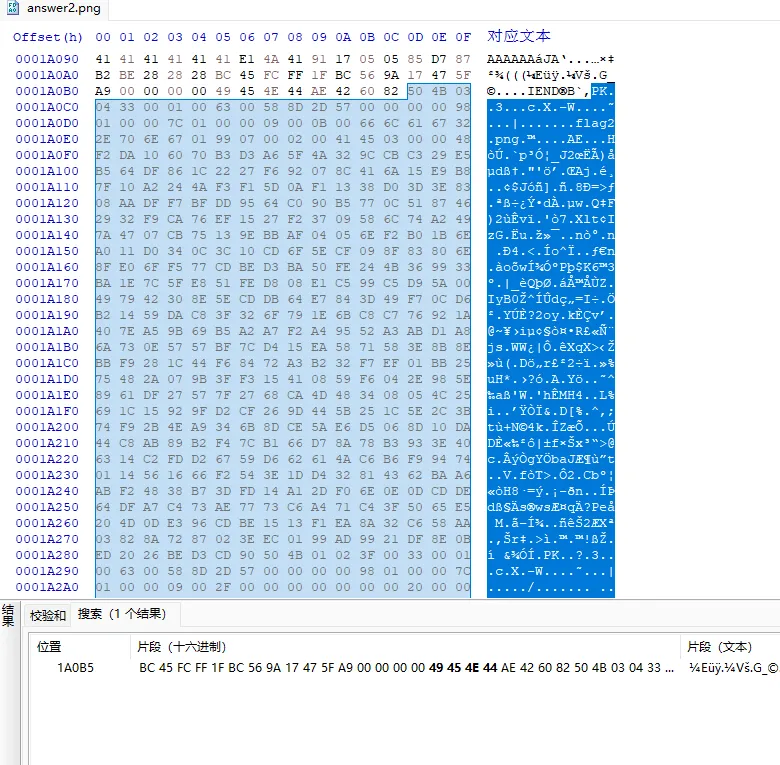

分析到图片尾部发现图片中还有个压缩包,而压缩包的内容为另一张png图片

将内容复制出来,或者使用工具对其进行分离

搜索png图片的文件尾部

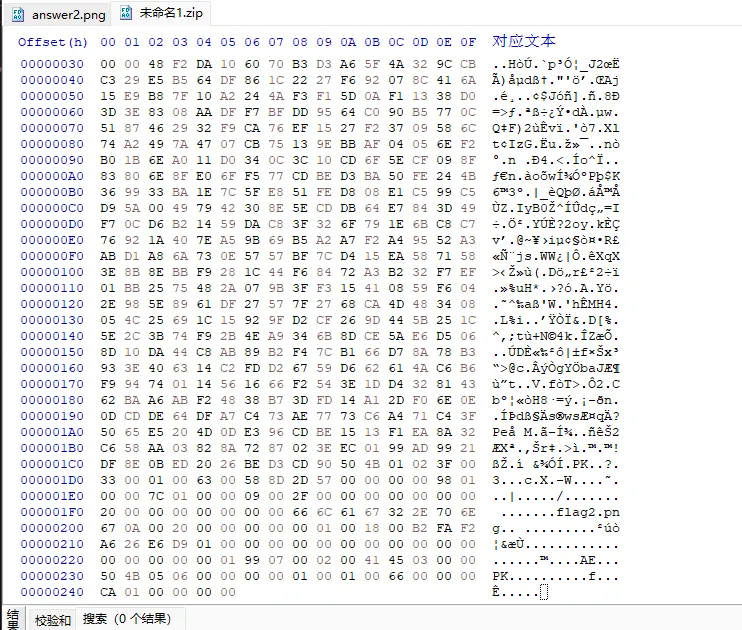

从PK压缩包头部50 4B开始复制另存为一个新文件

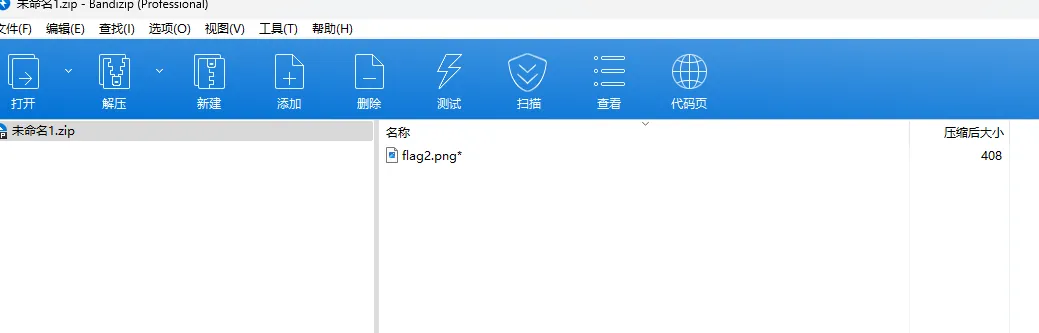

可以看到压缩包有加密

这时候可以用到word文档中的那串字符尝试进行解密

尝试解密发现就是压缩包的密码

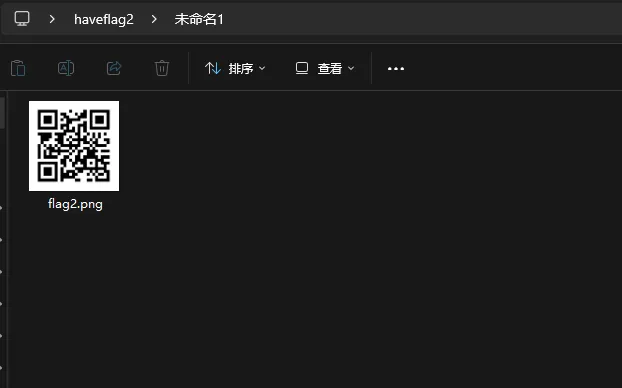

得到一张二维码,使用CQR二维码解码工具进行扫描

得到flag

1 | |

0x02 文字文稿1

拿到题目附件

发现有一句诗,全选一下设置字体为红色

可以发现word文档底部还有一串摩斯电码

1 | |

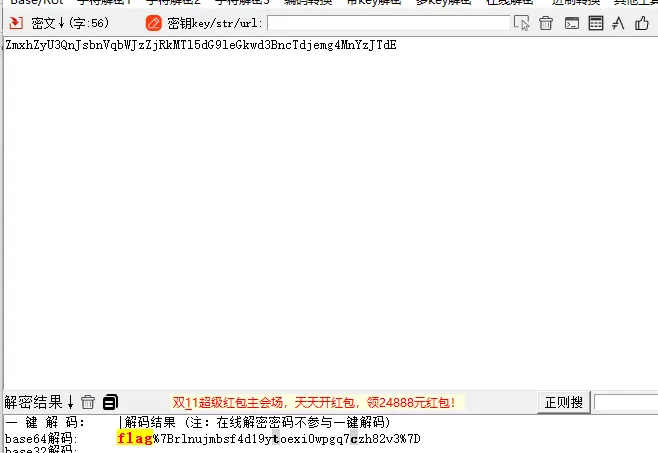

使用工具解码后得到一串字符

1 | |

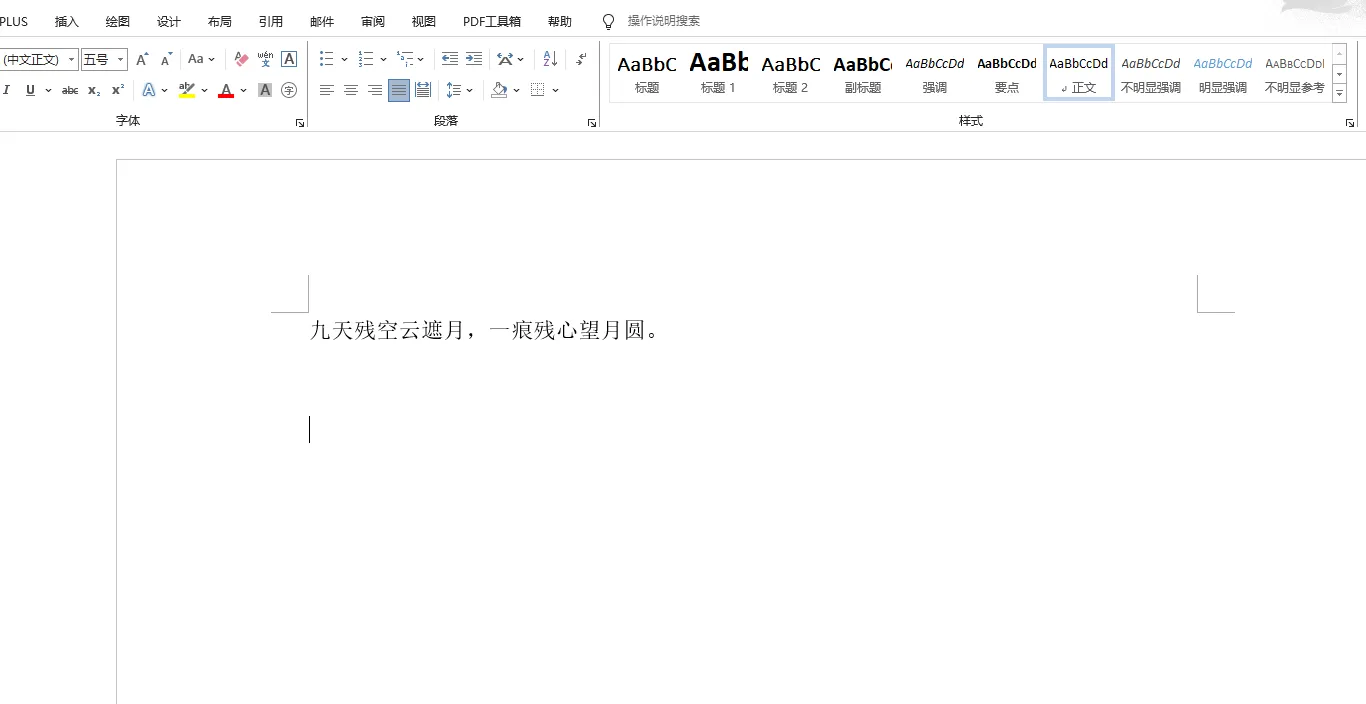

这时候想到去分析文件的数据

可以看到文件中有txt文本,还有一串base编码

,我们先对base编码进行解码操作,base64解码

得到flag

1 | |

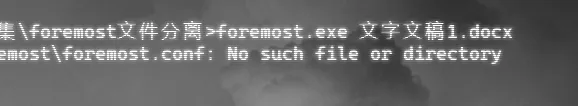

这时候想继续去分析一下txt文件,使用工具对word文档进行分离

解压查看txt文件内容

文件大小为0

可能正是和文本文件的名字一样,用来误导ctfer的,所以说做题的时候还是需要仔细分析,如果真到山穷水尽的时候不妨回头看看

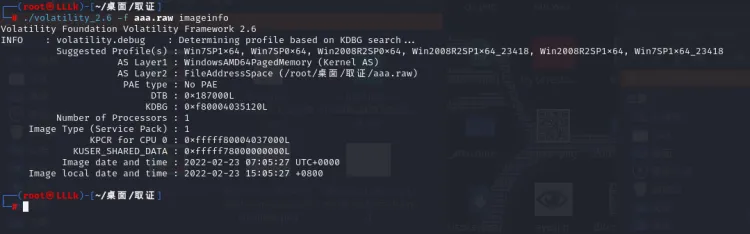

0x03 aaa

拿到内存镜像,使用vol分析

1 | |

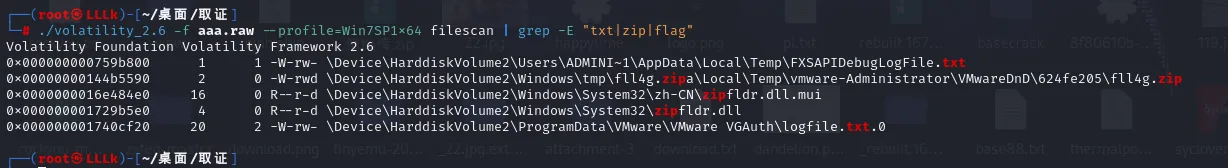

使用filescan插件进行筛选

1 | |

搭配grep筛选包含关键字的内容

可以看到得到一个名为fll4g的zip压缩包

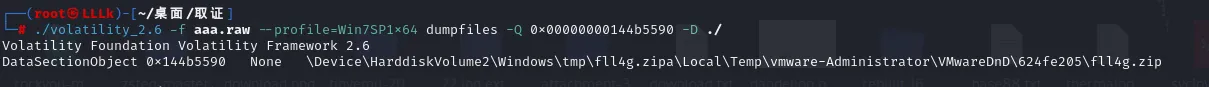

我们导出一下压缩包文件进行分析

1 | |

文件加密,经过一番查找并未得到有关密码的内容,

现在只剩下俩个办法,对压缩包进行暴力破解 (X)

对内存镜像的用户密码进行破解

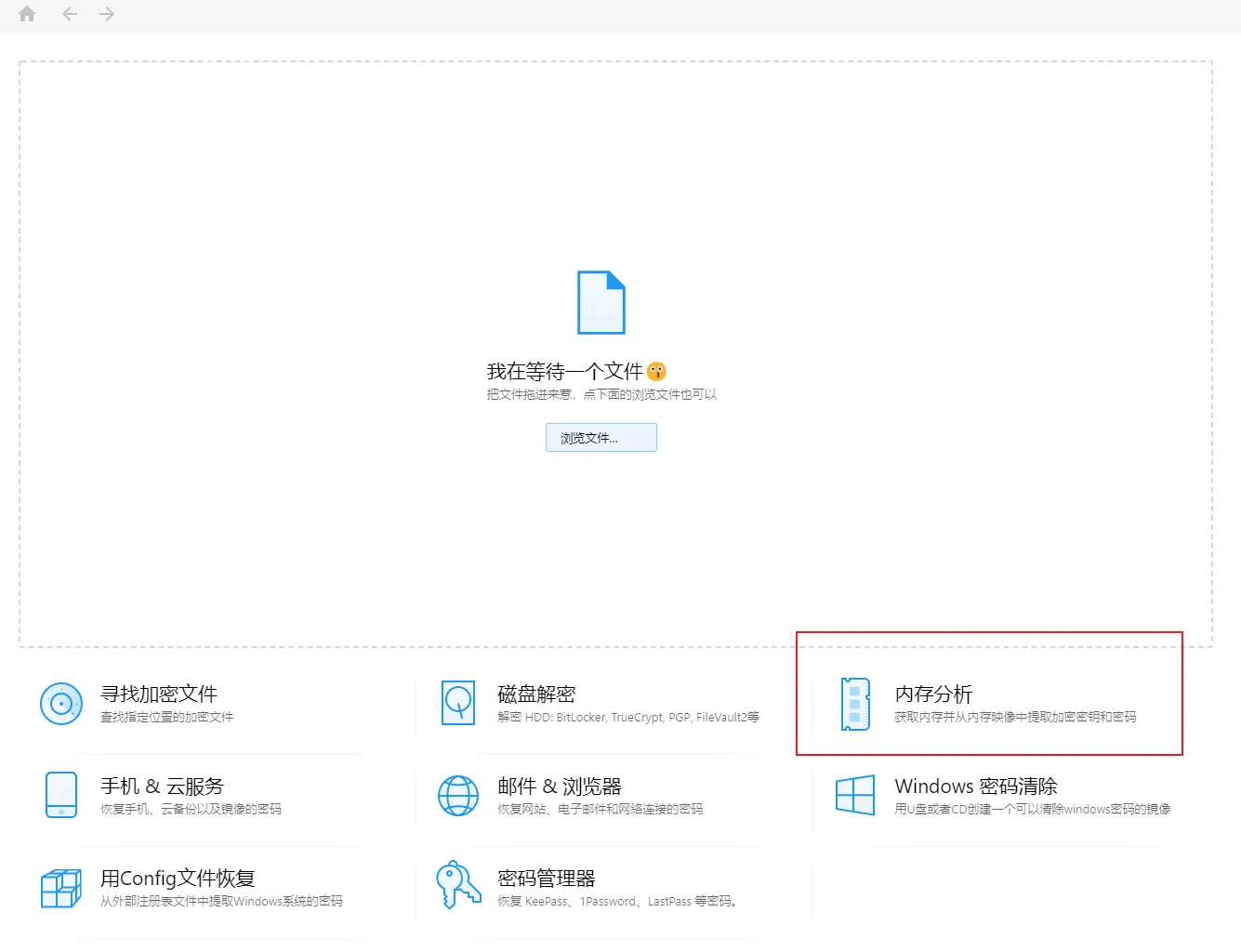

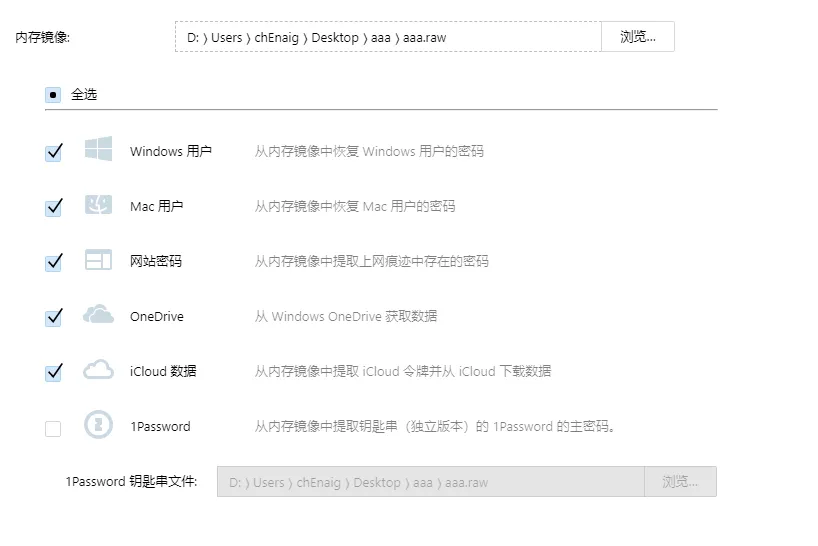

Passware Kit Forensic

使用到这个工具

在主页选择内存分析

选择好镜像后直接下一步,剩下的就是耐心等待

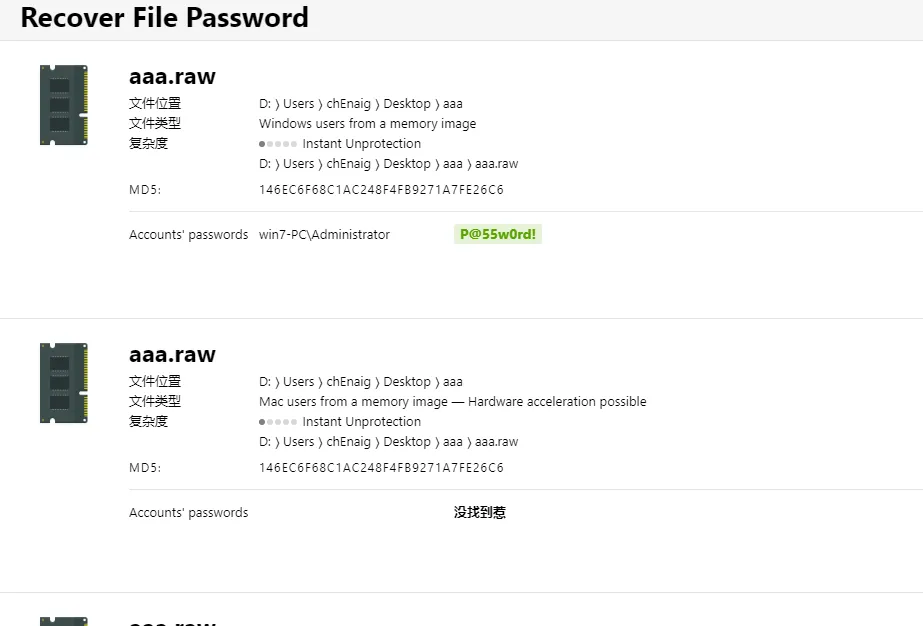

得到admin用户的密码

1 | |

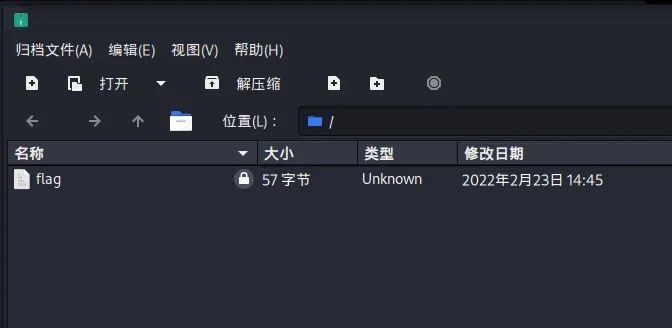

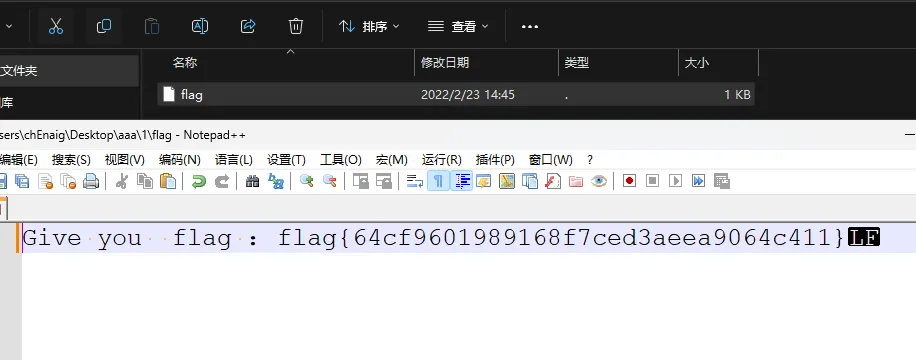

尝试使用这个密码对压缩包进行解压,发现是正确的密码

得到flag

1 | |

2024年江西省“振兴杯”职业技能大赛信息安全测试员(渗透测试员)赛项 Misc-wp

http://52yang.top/2024/10/27/2024-JX-ZXB-stcsy-misc/